هنگامی که با هیئت رئیسه و مدیران فناوری اطلاعات در سازمانها پیرامون امنیت سایبری گفتگو میشود، همگی آنها در رابطه با این مسئله نگران هستند و میخواهند بدانند که چگونه از سازمان، کارمندان و مشتریان خود محافظت کنند. در این میان به نظر میرسد، سه نگرانی عمده همیشه در بالای این لیست قرار میگیرد: فایروال NGFW سیسکو

اغلب مواقع، سازمانها به دنبال ابزارهای امنیتی جدید و پر زرق و برق هستند تا این مسائل را برطرف نماید. اما به جای افزودن ابزارهای بیشتر، آیا تا به حال پرسیدهاید که فایروال شما چگونه میتواند در این فرآیند شما را یاری دهد؟

در این نوشته، نگرانیهای بالا را بررسی میکنیم و نشان میدهیم که چگونه یک فایروال NGFW سیسکو

در این قسمت به اولین نگرانی، یعنی جلوگیری از نفوذ، میپردازیم. امروزه سازمانها در رویارویی با حملات و نفوذهای امنیتی مستمر، در رابطه با نفوذهای بزرگ بعدی در امنیت سایبری دلواپس هستند. یک نفوذ در سازمان می تواند به دادههای حساس لطمه زند، اطمینان موجود نسبت به برندِ آن سازمان را از بین ببرد، شبکه را به هم بریزد و منجر به از دست رفتن بهرهوری و میلیونها دلار شود. چگونه یک فایروال سیسکو

همه اینها با حضور بهترین threat intelligence آغاز میشود. فایروال به عنوان یک فیلتر و دروازه برای ترافیک شبکه عمل میکند، باید ترافیک شبکه و فایلها را با استفاده از بزرگترین، قدرتمندترین و بهروزترین threat intelligence موجود به دقت بررسی نماید.

Cisco Talos برای فایروال NGFW سیسکو، threat intelligence را فراهم میکند. Cisco Talos بزرگترین تیم تجاری threat intelligence در جهان است که از بیش از 250 محقق، تحلیلگر و مهندس در سطح جهانی تشکیل میشود. این تیم از طریق سیستمهای پیچیده و سنجش از راه دور بینظیر پشتیبانی میشود تا یک threat intelligence کاربردی، سریع و با دقت را ایجاد نماید که به طور پیوسته و بدون هزینه به محصولات سیسکو (از جمله فایروال) فرستاده میشود. وسعت و عمق تحلیلها و هوشمندی Talos سرسامآور است. برای نمونه:

Talos از این دادهها برای ایجاد حفاظتهای امنیتی استفاده میکند تا از مشتریان سیسکو در برابر تهدیدهای نوظهور و شناخته شده دفاع نماید، پرده از نقاط آسیبپذیر جدید در نرمافزارهای رایج بردارد و پیش از آنکه تهدیدها بتوانند آسیبی را در سطح وسیعی از اینترنت گسترش دهند، آنها را باز میدارد.

فایروال NGFW سیسکو همچنین قابلیتهای NGIPS تعبیه شدهای را در خود پشتیبانی میکند. حال آنکه NGIPS وظایفی بیشتر از یک سیستم پیشگیری از نفوذ را انجام میدهد، NGIPS به عنوان ردیف اول سیستم دفاعی دربرابر حملات است. به دنبال نشان ویژهی حملات شناخته شده میگردد و آنها را مسدود میکند، همچنین از یک لیست گسترده از پروتکلهای شبکه استفاده میکند تا محدودهی وسیعتری از حملات را شناسایی کند و آنها را به خوبی مسدود نماید. برای جلوگیری از نقاط آسیبپذیر، فایروال میتواند فایلهای مشکوک را نشاندار کند، به منظور برملا کردن تهدیدهای تعریف شده آنها را تحلیل نماید و نقاط آسیبپذیرِ با اولویت بالاتر را اصلاح کند. هم اکنون شما نیازی به استقرار مجزای یک IPS ندارید، تمامی اینها بخشی از یک راهکار فایروال سیسکو با کنسول مدیریت واحد است.

ترکیب threat intelligence و عملیات IPS درون فایروال سیسکو نتایج بسیاری را معنا میدهد. برخی از بزرگترین نفوذهای چند سال اخیر از جمله

WannaCry،

Nyetya و

VPNFilter را در نظر بگیرید. Cisco Talos تمامی اینها و همچنین نفوذهای دیگر را شناسایی کرد و از مشتریانِ فایروال سیسکو به طور اتوماتیک در برابر آنها حفاظت شد، بدون اینکه خودشان مجبور به انجام کاری شوند.

یه طور مثال شناسایی WannaCry را در نظر بگیرید. دو ماه پیش از اینکه این نفوذ در سطح وسیعی خسارت وارد نماید، Cisco Talos حفاظتی امنیتی در شکل یک قاعده Snort ایجاد کرد تا از محصولات در برابر WannaCry محافظت نماید. WannaCry در تاریخ 12 ماه می 2017 در صدر اخبار جهانی قرار گرفت. مشتریان فایروال NGFW سیسکو از مدتها پیش در تاریخ 14 ماه مارس در برابر آن حفاظت میشدند. به این خاطر که WannaCry چندین نقطه ضعف شناخته شده از پیش را برای آسیب رساندن به سیستمها به کار میبست. به واسطهی قوانین IPS نوشته شده توسط Talos، که به منظور حمایت در برابر حملاتی است که در تلاشند تا از این نقاط آسیبپذیر بهرهبرداری کنند، مشتریان فایروال NGFW سیسکو به طور خودکار حمایتهایی را دریافت کردند. Talos از آن زمان تا کنون چندین نفوذ بسیار مهم دیگر را نیز بررسی و متوقف کرده است، تمامی این اطلاعات در گزارش هفتگی با نام Threat roundup” در

وبلاگ آنها فهرستبندی میشود.

مقدمه :

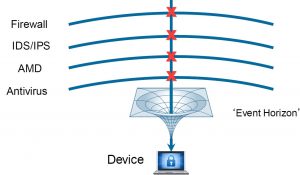

سازمان ها همواره تحت حملات مختلف قرار دارند و نفوذهای امنیتی دائما مشکلاتی را برای آنها به وجود می آورند. امروزه جامعه هکرها بدافزارهای پیشرفته ای را ایجاد می کنند و آنها را از طریق گستره ای از حملات به درون سازمان ها وارد می کنند. این حملات هدفمند و چندگانه حتی بهترین ابزارهای پیشگیری را هم می توانند دور بزنند. این ابزارها ترافیک و فایل ها را در لحظه ورود به شبکه بررسی می کنند، تهدیدهای شناخته شده را مسدود می کنند و به فایل هایی که در وضعیت "good" یا "unknown" قرار می گیرند اجازه ورود به شبکه خواهند داد. شوربختانه در همین نقطه آنالیزها به پایان می رسند. در صورتی که فایل مخرب مخفیانه اداره شود تا سیستم های دفاعی را دور بزند (به طور مثال با استفاده از تکنیک هایی همچون sleep ، polymorphism و . )، این سیستم ها برای اقداماتی که تهدیدها بر روی سیستم شما انجام می دهند، visibility اندکی را فراهم می کنند. این مسائل باعث خواهد شد که محدوده ای از خطرات بالقوه از دید متخصصان امنیت دور بماند و نتوانند رفتار بدافزارها را به سرعت تشخیص و در قبال آنها واکنش نشان دهند و فایل های مخرب را محدود و حذف کنند، پیش از آنکه منجر به آسیب جدی شوند.

AMP راهکاری امنیتی است که مسائل مرتبط با بدافزارهای پیشرفته را به طور کامل کنترل می کند. نه تنها از نفوذها پیشگیری می کند علاوه بر آن قابلیت visibility برای مشاهده فعالیت و رفتار فایل های درون شبکه و کنترل آنها را به شما می دهد تا درصورتی که تهدیدها سیستم های دفاعی اولیه را دور زدند، بدون تاثیر بر روی کارایی عملیاتی به سرعت آنها را تشخیص دهید، محدود و اصلاح نمایید.

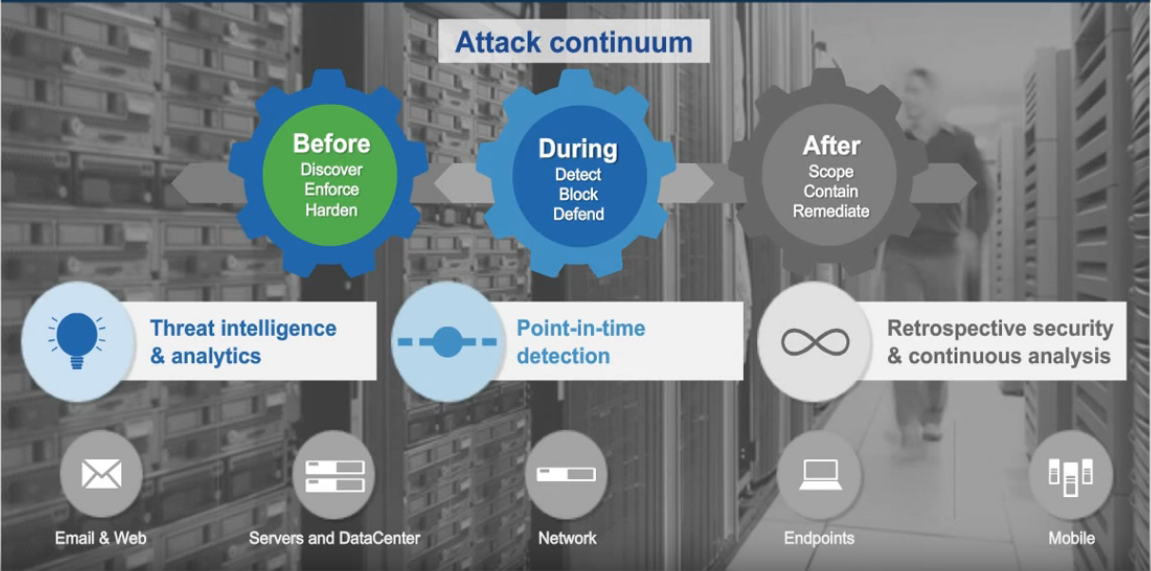

راهکار Cisco AMP چگونه عمل می کند؟ از طریق سه مرحله اصلی به حفاظتی همه جانبه از سازمان شما دربرابر زنجیره حملات می پردازد. این سه مرحله شاملِ پیش از حمله، در زمان حمله و پس از حمله می شوند.

[caption id="attachment_10467" align="aligncenter" width="1151"]

تحلیل مستمر[/caption]

تحلیل مستمر[/caption]

راهکار Cisco AMP بر اساس یک هوشمندی استثنایی در امنیت و تحلیل های پویای بدافزار بنا شده است. گروه تحقیقاتی Talos و Threat Grid از سیسکو از طریق هوشمندی در امنیت، مجموعه ای real-time از اطلاعات و تحلیل های big data در رابطه با تهدیدها را تامین می کنند و نمایش می دهند. این داده ها از محیط cloud به کلاینتِ AMP وارد می شوند به طوری که شما آخرین اطلاعات و تحلیل ها در رابطه با تهدیدها را برای محافظتِ مستمر در برابر آنها در اختیار خواهید داشت. شما از موارد زیر بهره مند می شوید:

راهکار Cisco AMP فایل ها، رفتار، داده های جمع آوری شده و پایگاه داده ای غنی را برای تشخیص سریع بدافزار با یکدیگر هماهنگ می سازد. از آنجایی که تحلیل های خودکارِ AMP منجر به صرفه جویی در زمانِ جستجو برای اقداماتِ نفوذ در شبکه می شود و آخرین اطلاعات به روز در رابطه با تهدیدها را فراهم می سازد، تیم امنیت قادر خواهد بود به سرعت حملاتِ پیچیده را شناسایی، اولویت بندی و مسدود نماید.

الحاق تکنولوژیِ Threat Grid به AMP موارد زیر را فراهم می سازد:

راهکار Cisco AMP از تمامیِ این اطلاعات و تحلیل ها استفاده می کند تا تیم امنیت شما بر این اساس تصمیم گیری نماید و یا اینکه خودِ AMP به صورت خودکار از طرف شما واکنش نشان دهد. به طور نمونه از طریق اطلاعاتی که پیوسته در حال بروزرسانی هستند، سیستم می تواند بدافزارهای شناخته شده و انواعِ فایل هایِ ناقضِ ت ها را مسدود نماید، اتصالاتی که مخرب دانسته شده اند را در لیست سیاه قرار دهد و از دانلود فایل ها از وبسایت ها و دامنه های مخرب جلوگیری نماید.

اکثر سیستم های Antimalware که بر پایه ی endpoint و شبکه عمل می کنند، فایل ها را تنها در لحظه ورود (هنگامی که از محل کنترل عبور می کنند تا وارد شبکه شوند) بازرسی می نمایند. اینجاست که دیگر تحلیل ها متوقف می شوند. اما بدافزارها پیچیده هستند و در دور زدنِ اقدامات اولیه برای شناسایی مهارت دارند. تکنیک های sleep ، پلی مورفیسم، رمزنگاری و استفاده از پروتکل های ناشناخته تنها بخشی از روش هایی هستند که می تواننند بدافزارها را از نظرها پنهان نمایند. در برابرِ چیزی که قابل رویت نیست، نمی توانید به دفاع بپردازید و این دلیل رخدادِ بسیاری از نفوذهای امنیتی است. تیم امنیت تهدید را در لحظه ورود نمی بیند و در نتیجه از حضور آن بی خبر است. بنابراین امکانِ visibility برای تشخیص سریع یا بازدارندگی آن برای شما وجود ندارد، زیاد طول نخواهد کشید که بدافزار به اهداف خود دست یابد و آسیب ها به سیستم شما وارد شوند.

راهکارِ Cisco AMP متفاوت است. روش های کنترلِ point in time ، شناسایی بازدارنده و مسدودسازی به طور صد درصدی موثر نخواهند بود، سیستم AMP فایل ها و ترافیک را حتی پس از بررسی اولیه به صورت پیوسته آنالیز می کند. راهکار Cisco AMP تمامی فعالیت های فایل و ارتباطاتش بر روی endpoint ها، دستگاه های موبایل و درون شبکه را مانیتور، آنالیز و ثبت می کند تا تهدید های مخفیانه ای را که رفتارهای مخرب و مشکوک از خود نشان می دهند، سریعا افشا نماید. با رویتِ مشکل، AMP به تیم امنیت هشدار خواهد داد و اطلاعات دقیقی از رفتارِ تهدید را فراهم می کند. بنابراین پاسخگویی به پرسش های امنیتیِ پراهمیت برای شما امکان پذیر خواهد بود:

تیم امنیت با بهره مندی از این اطلاعات می تواند سریعا دریابد که تاکنون چه اقداماتی رخ داده است و از ت های بازدارندگی و اقداماتِ اصلاحیِ راهکار Cisco AMP استفاده نماید تا عمل مناسب را انجام دهد. با بهره گیری از کنسولِ مدیریتِ ساده و تحت وبی که توسط راهکار Cisco AMP ارائه شده است، ادمین ها می توانند با چند کلیک، بدافزار را محدود نمایند (اجرای فایل را بر روی هر endpoint دیگری متوقف نمایند). از آنجایی که AMP آگاه به هر مکانی است که فایل در آن حضور دارد، می تواند فایل را از حافظه بیرون بریزد و آن را برای تمامی کاربران دیگر قرنطینه نماید. تیم امنیت به هنگامِ وقوع نفوذِ بدافزار دیگر نیازی به reimage کردن کاملِ سیستم ها برای حذفِ بدافزار ندارد. چرا که این کار زمان می برد، هزینه های مالی و منابع را خرج می کند و فعالیت های حیاتیِ کسب و کار را مختل می نماید. اصلاحِ تهدیدها از طریق راهکار AMP بسیار دقیق است، به طوری که هیچ آسیب جانبی برای سیستم های شبکه و کسب و کار به همراه نخواهد داشت.

توانِ تحلیل پیوسته، شناسایی مستمر و برقراری امنیت با نگاه به سوابق: قادر است فعالیت هر فایل را در سیستم ثبت نماید. اگر یک فایل که پیش از این در وضعیتِ good قرار داشت، ناگهان به وضعیت bad برود، آن را شناسایی و تاریخچه ثبت شده را بازیابی می کند تا ریشه ی تهدید و رفتارِ آن را مشاهده نماید. راهکار Cisco AMP از طریق امکانِ پاسخگویی و اصلاح موجود در خود، قابلیتِ حذف تهدید را برای شما فراهم می کند. AMP هرآنچه را که از signature تهدید تا رفتار فایل می بیند، مرور می کند و داده ها را در پایگاه داده ی threat intelligence از AMP ثبت می کند تا سیستم های دفاعی اولیه را تقویت نماید. در نتیجه این فایل و فایل های مشابه آن قادر به دور زدنِ دوباره ی سیستمِ شناساییِ اولیه نخواهند بود.

تیم امنیت با بهره مندی از راهکار Cisco AMP سطح بسیار بالایی از visibility و کنترل را در اختیار دارد که برای شناسایی سریع و موثرِ حملات و بدافزارهای مخفی مورد نیاز است، همچنین امکانِ درک خطرات و وسعت آنها، بازدارندگی سریع و اصلاحِ بدافزارها پیش از آسیب رسانی و پیشگیری از وقوعِ حملاتی مشابه را دارد.

آنالیزِ مستمر در راهکار Cisco AMP و قابلیت های برقراری امنیت با نگاه به سوابق، به دلیل وجود ویژگی های مهم زیر امکان پذیر می شود:

-- تشخیص ساده که به سرعت فایل ویژه ای را در سراسر سیستم ها یا سیستم هایی گزینش شده مسدود می سازد

-- Signature پیشرفته که خانواده ای از بدافزارهای پلی مورفیسم را مسدود می نماید

-- لیستِ اپلیکیشن های مسدود می تواند منجر به اعمالِ ت ها بر روی اپلیکیشن ها شود یا اپلیکیشن های در معرض خطر که به عنوان راه ورود بدافزارها استفاده می شوند را محدود سازد و سیکل نفوذ مجدد در آنها را متوقف سازد.

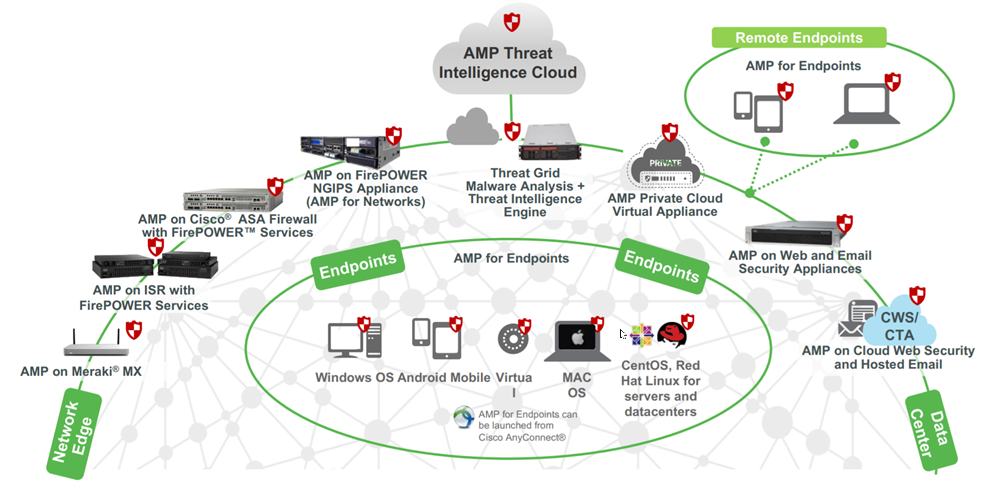

مجرمان در فضای سایبری حملات خود را از نقاط ورود گوناگون به درون سازمان ها آغاز می کنند. سازمان ها برای دستیابی به عملکرد موثر در برابر هجوم های مخفیانه، تا حد امکان به قابلیت رویت بر تعداد بسیاری از بردارهای هجوم نیازمندند. بنابراین راهکار Cisco AMP در نقاطِ کنترل مختلفی در سراسر شبکه قابل استقرار است. سازمان ها می توانند چگونگی و مکان استقرار این راهکار را بر حسب نیازهای امنیتی ویژه خود به اجرا درآورند. گزینه های استقرار راهکار AMP در لیست زیر دیده می شود:

| نام محصول | جزییات |

| Cisco AMP for Endpoint | پشتیبانی از کامپیوترهای شخصی که سیستم عامل های ویندوز، لینوکس و مک بر روی آنها اجرا می شود و همچنین دستگاه های موبایل اندروید از طریق کانکتورِ کم حجمِ AMP |

| Cisco AMP for Networks | استقرار AMP به عنوان راهکاری مستقر بر شبکه که با دستگاه های امنیتیِ Cisco Firepower NGIPS یکپارچه شده اند |

| Cisco AMP on Firewalls and ASA with FirePOWER Services | استقرار قابلیت های AMP درون Cisco NGFW یا ASA |

| Cisco AMP Private Cloud Virtual Appliance | استقرار به عنوان یک راهکارِ air-gapped برای سازمان های با محرمانگی بالا که به دلیل مسائل امنیتی نباید به یک محیط cloud عمومی متصل شوند |

| Cisco AMP on ESA, or WSA | قابلیت های AMP بر روی (Cisco Email Security Appliance (ESA یا (Web Security Appliance (WSA قابل اعمال هستند |

| Cisco AMP for Meraki MX | استقرار AMP به عنوان بخشی از دستگاه Meraki MX به منظور مدیریت امنیت بر اساس cloud |

راهکار Cisco AMP در حال حاضر در همه مکان ها حضور دارد. این قابلیت رویت (visibility) و کنترل به مسیرهای متعدد حملات، از لبه شبکه تا endpoint ها، دقیقا همان چیزی است که به آن نیاز خواهید داشت تا به سرعت بدافزارهای مخفی را آشکار و حذف نمایید. همچنین شما به قابلیتِ به اشتراک گذاری این اطلاعات در میان زیرساخت های امنیت خود نیاز دارید تا به حملات واکنش سریع نشان دهید. توجه به اتصال، ارتباط و یکپارچگی میانِ تمامیِ این راهکارها مهم است. این محصولات نباید به صورت مجزا در نظر گرفته شوند. هنگامی که آنها را با یکدیگر در شبکه مستقر می کنید، در کنارهم برای فراهم سازیِ سیستم دفاعی یکپارچه ای عمل می کنند که به طور سیستماتیک و سریع به تهدیدات واکنش نشان می دهد.

هرچه راهکار Cisco AMP در نقاط بیشتری از شبکه مستقر شود، قابلیت رویتِ (visibility) فعالیت های مخرب و همچنین نقاط متعددی که این فعالیت ها را کنترل می کنند، افزایش می یابد.

[caption id="attachment_10468" align="aligncenter" width="1000"]

استقرارهای مختلف برای راهکار Cisco AMP[/caption]

استقرارهای مختلف برای راهکار Cisco AMP[/caption]

گزینه های استقرار مختلف که در بالا به آنها اشاره شد، نمایانگر رویکرد همه جانبه سیسکو در رابطه با راهکار AMP است. به کارگیری راهکار AMP نتایج زیر را برایتان به همراه خواهد داشت:

از طریق این راهکار شما مجموعه ای از محصولات امنیت را در اختیار دارید که نه تنها سطوح محافظتِ Next Generation را فراهم می کنند، همچنین سطح بالایی از یکپارچگی پلتفرم ها و به طور کلی پیشرفت های امنیتی چشمگیر را از طریق اتوماسیون و نگاه به سوابق تهدیدها به ارمغان می آورد.

In

computing, a firewall is a

network security system that

monitors and controls incoming and outgoing

network traffic based on predetermined security rules. [1]

Internet. [2]

Firewalls are often categorized as either network firewalls or host-based firewalls. Network firewalls filter traffic between two or more networks and run on network hardware. Host-based firewalls run on host computers and control network traffic in and out of those machines.

The term

firewall originally referred to a wall intended to confine a fire within a building. [3]

metal sheet separating the engine compartment of a vehicle or aircraft from the passenger compartment. The term was applied in the late 1980s to network technology that emerged when the Internet was fairly new in terms of its global use and connectivity. [4] [5]

The first reported type of network firewall is called a packet filter. Packet filters act by inspecting packets transferred between computers. When a packet does not match the packet filter's set of filtering rules, the packet filter either drops (silently discards) the packet, or rejects the packet (discards it and generate an

Internet Control Message Protocol notification for the sender) else it is allowed to pass. [6]

network addresses, protocol, source and destination

port numbers. The bulk of Internet communication in 20th and early 21st century used either

Transmission Control Protocol (TCP) or

User Datagram Protocol(UDP) in conjunction with

well-known ports, enabling firewalls of that era to distinguish between, and thus control, specific types of traffic (such as web browsing, remote printing, email transmission, file transfer), unless the machines on each side of the packet filter used the same non-standard ports. [7] [8]

The first paper published on firewall technology was in 1988, when engineers from

Digital Equipment Corporation (DEC) developed filter systems known as packet filter firewalls. At

AT&T Bell Labs,

Bill Cheswick and

Steve Bellovin continued their research in packet filtering and developed a working model for their own company based on their original first generation architecture. [9]

From 1989–1990, three colleagues from

AT&T Bell Laboratories, Dave Presotto, Janardan Sharma, and Kshitij Nigam, developed the second generation of firewalls, calling them

circuit-level gateways. [10]

Second-generation firewalls perform the work of their first-generation predecessors but operate up to layer 4 (

transport layer) of the OSI model. This is achieved by retaining packets until enough information is available to make a judgment about its state. [11]

This type of firewall is potentially vulnerable to

denial-of-service attacks that bombard the firewall with fake connections in an attempt to overwhelm the firewall by filling its connection state memory. [12]

Marcus Ranum, Wei Xu, and Peter Churchyard developed an application firewall known as Firewall Toolkit (FWTK). In June 1994, Wei Xu extended the FWTK with the kernel enhancement of IP filter and socket transparent. This was known as the first transparent application firewall, released as a commercial product of Gauntlet firewall at

Trusted Information Systems. Gauntlet firewall was rated one of the top firewalls during 1995–1998.[ citation needed]

The key benefit of

application layer filtering is that it can "understand" certain applications and protocols (such as

File Transfer Protocol (FTP),

Domain Name System (DNS), or

Hypertext Transfer Protocol (HTTP)). This is useful as it is able to detect if an unwanted application or service is attempting to bypass the firewall using a protocol on an allowed

port, or detect if a protocol is being abused in any harmful way.

As of 2012, the so-called

next-generation firewall (NGFW) is nothing more than the "wider" or "deeper" inspection at the application layer. For example, the existing

deep packet inspection functionality of modern firewalls can be extended to include:

Intrusion prevention systems (IPS)

identity management integration (by binding user IDs to IP or MAC addresses for "reputation")

Web application firewall (WAF). WAF attacks may be implemented in the tool "WAF Fingerprinting utilizing timing side channels" (WAFFle) [13]

Firewalls are generally categorized as network-based or host-based. Network-based firewalls are positioned on the gateway computers of

LANs,

WANs and

intranets. They are either

software appliances running on general-purpose hardware, or hardware-based

firewall computer appliances. Firewall appliances may also offer other functionality to the internal network they protect, such as acting as a

DHCP [14] [15]

VPN [16] [17] [18] [19] [20] [21]

network node itself and control network traffic in and out of those machines. [22] [23]

daemon or

service as a part of the

operating system or an agent application such as

endpoint security or protection. Each has advantages and disadvantages. However, each has a role in

layered security.

Firewalls also vary in type depending on where communication originates, where it is intercepted, and the state of communication being traced. [24]

Network layer firewalls, also called packet filters, operate at a relatively low level of the

TCP/IP

protocol stack, not allowing packets to pass through the firewall unless they match the established rule set. The firewall administrator may define the rules; or default rules may apply. The term "packet filter" originated in the context of

BSD

operating systems.

Network layer firewalls generally fall into two sub-categories,

stateful and

stateless.

Commonly used packet filters on various versions of

Unix are

ipfw (

FreeBSD,

Mac OS X (< 10.7)),

NPF (

NetBSD),

PF (Mac OS X (> 10.4),

OpenBSD, and some other

BSDs),

iptables/

ipchains (

Linux) and

IPFilter.[ citation needed]

Application-layer firewalls work on the application level of the

TCP/IP stack (i.e., all browser traffic, or all

telnet or FTP traffic), and may intercept all packets traveling to or from an application.

Application firewalls function by determining whether a process should accept any given connection. Application firewalls accomplish their function by hooking into socket calls to filter the connections between the application layer and the lower layers of the

OSI model. Application firewalls that hook into socket calls are also referred to as socket filters. Application firewalls work much like a packet filter but application filters apply filtering rules (allow/block) on a per process basis instead of filtering connections on a per port basis. Generally, prompts are used to define rules for processes that have not yet received a connection. It is rare to find application firewalls not combined or used in conjunction with a packet filter. [25]

Also, application firewalls further filter connections by examining the process ID of data packets against a rule set for the local process involved in the data transmission. The extent of the filtering that occurs is defined by the provided rule set. Given the variety of software that exists, application firewalls only have more complex rule sets for the standard services, such as sharing services. These per-process rule sets have limited efficacy in filtering every possible association that may occur with other processes. Also, these per-process rule sets cannot defend against modification of the process via exploitation, such as memory corruption exploits. Because of these limitations, application firewalls are beginning to be supplanted by a new generation of application firewalls that rely on

mandatory access control(MAC), also referred to as

sandboxing, to protect vulnerable services. [26]

A proxy server (running either on dedicated hardware or as software on a general-purpose machine) may act as a firewall by responding to input packets (connection requests, for example) in the manner of an application, while blocking other packets. A proxy server is a gateway from one network to another for a specific network application, in the sense that it functions as a proxy on behalf of the network user. [2]

Proxies make tampering with an internal system from the external network more difficult, so that misuse of one internal system would not necessarily cause a security breach exploitable from outside the

firewall (as long as the application proxy remains intact and properly configured). Conversely, intruders may hijack a publicly reachable system and use it as a proxy for their own purposes; the proxy then

masquerades as that system to other internal machines. While use of internal address spaces enhances security,

crackers may still employ methods such as

IP spoofing to attempt to pass packets to a target network.

Firewalls often have

network address translation (NAT) functionality, and the hosts protected behind a firewall commonly have addresses in the "private address range", as defined in RFC 1918. Firewalls often have such functionality to hide the true address of computer which is connected to the network. Originally, the NAT function was developed to address the limited number of IPv4 routable addresses that could be used or assigned to companies or individuals as well as reduce both the amount and therefore cost of obtaining enough public addresses for every computer in an organization. Although NAT on its own is not considered a security feature, hiding the addresses of protected devices has become an often used defense against

network reconnaissance. [27]

source :

wikipedia

سیسکو ISE چیست

شبکه های enterprise امروزی به سرعت در حال تغییرند، به خصوص زمانی که بحث قابلیت جابجایی موقعیت جغرافیایی کارمندان در آن مطرح است. مدت زمانی است که دیگر، کارمندان به دسکتاپ های خود وابسته نیستند بلکه به جای آن برای دسترسی به منابع سازمان از طریق دستگاه های متنوعی چون تبلت ها، تلفن های هوشمند و لپ تاپ های شخصی به شبکه متصل می شوند. توانایی دسترسی به منابع از هر نقطه، بهره وری را به شدت افزایش می دهد، اما در کنار آن، احتمال نفوذهای داده ای و تهدیدهای امنیتی نیز افزایش می یابد. چرا که ممکن است وضعیت امنیتِ دستگاه هایی که به شبکه دسترسی دارند را نتوانید کنترل کنید. ردیابی همه دستگاه هایی که به شبکه دسترسی دارند در نوع خود وظیفه بسیار سنگینی است. و هنگامی که نیاز به دسترسی های بیشتر افزایش می یابد، مدیریت آنها، ناپایدارتر خواهد شد.

سیسکو (ISE (Identity Service Engine یک سیستم کنترل دسترسی به شبکه بر اساسِ احراز هویت و اجرای policy است. ادمین شبکه با استفاده از

سیسکو ISE به طور مرکزی ت های دسترسی را برای endpoint های بی سیم و با سیم می تواند کنترل کند که تحت نام Profiling شناخته می شود. این کنترل بر اساس اطلاعات جمع آوری شده از طریق پیام هایی که توسط پروتکل RADIUS (پروتکلی که بر روی پورت 1821 عمل می کند و مدیریتِ متمرکزِ حساب ها، صدور مجوز و تایید هویت کاربران را برای دسترسی به شبکه فراهم می کند) ، بین دستگاه و نود ISE رد و بدل می شود، صورت می گیرد. پایگاه داده Profiling به صورت منظم به روز می شود تا با آخرین دستگاه ها در ارتباط باشد، به طوری که هیچ کاستی در قابلیت رویت دستگاه وجود نداشته باشد.

اساسا، سیسکو ISE هویت را به یک دستگاه بر اساس کاربر، عملکرد یا ویژگی های دیگر ضمیمه می کند تا پیش از اینکه دستگاه مجاز به دسترسی به شبکه باشد، اجرای Policy و تطابق امنیتی را برایش تدارک ببیند. بر اساس نتایج حاصل از متغیرهای مختلف، یک endpoint زمانی به دسترسی به شبکه مجاز است که مجموعه معینی از قوانین دسترسی، به interface که به آن متصل است، اعمال شده باشد. در غیر این صورت یا بکلی اجازه برقراری اتصال، داده نمی شود یا اینکه دسترسی به صورتِ دسترسی مهمان و بر اساس خط مشیِ معین هر شرکت برقرار می شود.

ISE یک دستگاه خودکارِ اجرای Policy است که سرپرستیِ وظایف روزمره معمول همچون معرفی دستگاه BYOD، معرفی مهمان، تغییرات switchport VLAN برای کاربران نهایی، مدیریت لیست دسترسی و موارد بسیار دیگری را بر عهده می گیرد. بنابراین ادمین شبکه بر روی وظایف مهم دیگری می تواند تمرکز نماید.

پلت فرم سیسکو ISE عموما یک استقرارِ توزیع شده از نودها است که از سه جز مختلف ایجاد می شود: نود مدیریت PAN) Policy) ، نود نظارت و عیب یابی (MnT)، و نود سرویس های PSN) Policy) . هر سه نقش در کارکردِ سیسکو ISE مورد نیاز هستند.

PAN رابطی است که مدیر شبکه به منظور کانفیگ ت ها وارد آن می شود. این نود، مرکز کنترل استقرار است. PAN به مدیر شبکه اجازه می دهد که در کلِ توپولوژیِ سیسکو ISE تغییراتی را انجام دهد و این تغییرات از نود ادمین به سمت نودهای سرویس های PSN) Policy) خارج می شود.

نود PSN جایی است که تصمیمات Policy اتخاذ می شود. این ها نودهایی هستند که دستگاه های شبکه همه پیام های شبکه را به آن ارسال می کنند؛ پیام های RADIUS نمونه ای از آنچه هستند که به PSN فرستاده می شود. پیام ها پردازش می شوند و سپس PSN مجوز یا عدم مجوز دسترسی به شبکه را صادر می کند.

نود MnT جایی است که ورود به سیستم (login) انجام و گزارش ها تولید می شود. همه log ها به این نود ارسال می شوند و MnT همه آنها را مرتب می کند بنابراین می تواند آنها را در فرمتی خوانا گرد آورد. همچنین از آن برای تولید گزارش های مختلف استفاده می شود.

حالا که می دانیم هر نود چه کاری انجام می دهد، بیایید نگاهی بیاندازیم به چگونگی هماهنگ شدن همه چیز به عنوان یک سیستم کامل. نمودار زیر نشان دهنده منطقِ سیسکو ISE است، چرا که نودها ممکن است میان دستگاه های مختلفی توزیع شده باشد.

شکل 1) مدل ارتباط ISE

شکل بالا از جزوه ی

Cisco Trustsec How-To Guide: ISE Deployment Types and Guidelines آورده شده است. اگر شما استقرار سیسکو ISE را در شبکه در نظر دارید، بهتر است که پیش از پیاده سازی آن،

ISE Design Guides را مطالعه نمایید.

زمانبرترین بخش در استقرارِ ISE ،تعیین ت های شما را برای مجوزدهی است.

سیسکو ISE در سراسر زیرساخت های یک سازمان enterprise می تواند مستقر شود. معماری سیسکو ISE از هر دو استقرارِ standalone و distributed (که به عنوان HA یا redundant شناخته می شوند) پشتیبانی می کند جایی که یک ماشین به عنوان primary role و ماشینِ backup به عنوان secondary role فرض می شود.

سیسکو ISE رویکردی جامع را برای برقراری امنیت در دسترسی به شبکه در اختیارتان می گذارد. شما مزایای بسیاری را با استقرار سیسکو ISE در شبکه در اختیار خواهید داشت:

محیط کاری امن و دسترسی مبتنی بر شرایط بر اساس ت گذاری شرکت شما. ISE با دستگاه های شبکه کار می کند تا هویتی همه جانبه را با مشخصه هایی مانند کاربر، زمان، مکان، تهدید، آسیب پذیری و نوع دسترسی ایجاد کند. این هویت را می توان برای اجرای ت های دسترسیِ ایمن استفاده نمود. مدیران فناوری اطلاعات می توانند کنترل های دقیقی را اعمال کنند که چه کسی، چه چیزی، در چه زمانی، چه مکانی و چگونه به شبکه دسترسی یابند. ISE از مکانیزم های متعددی برای اجرای policy ها استفاده می کند، از جمله Cisco TrustSec software-defined segmentation. گروه های امنیتیِ سیسکو TrustSec بر اساس قوانین کسب و کار عمل می کنند، و نه آدرس های IP یا سلسله مراتب شبکه. این گروه های امنیتی به کاربران اجازه دسترسی به شبکه را می دهند به طوری که این دسترسی همواره به هنگام جابجایی منابع در سراسر domain ها، حفظ می شود. و در نتیجه مدیریت سوئیچ، روتر و قوانین فایروال ساده تر خواهد شد.

تسهیل قابلیت رویت شبکه از طریق رابط کاربری ساده و انعطاف پذیر. سیسکو ISE یک تاریخچهی کامل از مشخصه های همهی endpoint ها را ذخیره می کند، یعنی endpoint هایی که به شبکه متصل می شوند همچون کاربران (از جمله انواعِ مهمان، کارمند و پیمانکار).

اعمال ت های فراگیر که قوانین دسترسیِ انعطاف پذیر و آسانی را تعیین می کند. همه دستگاه ها از طریقِ یک مکان مرکزی کنترل می شوند که قوانین را درسراسر شبکه و زیرساخت های امنیتی توزیع می کند. مدیران فناوری اطلاعات می توانند به طور مرکزی یک policy را تعریف کنند که مهمان را از کاربران و دستگاه های ثبت شده متمایز سازد. صرف نظر از موقعیت آنها، کاربران و endpoint ها بر اساس role و policy مجاز به دسترسی هستند.

تجربه ای قابل اعتماد برای Guest که چندین سطح از دسترسی به شبکه ی شما را فراهم می کند. شما می توانید دسترسی مهمان را از طریق سه نوعِ دسترسی hotspot (دسترسی به شبکه بدون نیاز به تایید صلاحیت)، دسترسی Self-Registered (مهمان ها می توانند اکانت های شخصی معتبری را ایجاد کنند و ممکن است به تایید اسپانسر پیش از دسترسی به شبکه نیاز داشته باشند) یا دسترسی Sponsored (دسترسی به شبکه از طریق اسپانسری واگذار شده که یک اکانت برای مهمان ایجاد کرده است) برقرار سازید. سیسکو ISE ، قابلیت شخصی سازی پورتال های متنوعی را برای guest در اختیار شما قرار می دهد.

در شکل 2 چهار لایسنس برای سیسکو ISE دیده می شود. شما می توانید بر اساس ویژگی هایی که به آنها نیازمندید، تعداد و ترکیب های مختلفی از لایسنس را انتخاب نمایید.

شکل 2) پکیج های لایسنس در سیسکو ISE

این مقاله بخش دوم از سری مقاله های مربوط به threat-focused NGFW است. بخش اول آن را در

اینجا مشاهده کنید.

فایروال threat-focused NGFW سیسکو چه چیزی را به گونه ای متفاوت انجام می دهد؟ در اینجا به مقایسه مشهورترین سیستم های NGFW موجود در بازار (NGFW معمولی) با سیستم Threat-Focused NGFW) FirPower NGFW) می پردازیم.

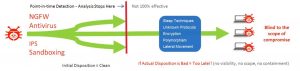

یکی از NGFW های معمولی را در نظر بگیرید، این سیستم ها برای مدیرانی طراحی شده است که تمرکزشان بر روی شبکه است، مدیرانی که به visibility بیشتری در ت های خود نیاز دارند و سطوح مجوزدهی عمیق تری را می خواهند. ت های معمول، در محاصره ی خطر همیشگی تهدیدات هستند بنابراین مدیریت ت ها که در واقع تاثیر مهمی بر حفاظت دارد بسیار دشوار خواهد بود. فاکتور محدودکننده ی موجود در NGFW استاندارد عبارت است از اینکه این NGFW معمولی تنها می تواند به دقت، مجوز یا عدم مجوزها را بر چیزهایی که درک خواهد کرد، اعمال کند. نمونه کلاسیک آن فایروالی است که اثر IDS/IPS را در مسیر بسته به کار می برد تا چیزی را که درک کرده است، شناسایی کند و کنشی انجام دهد (رویدادی خروجی که دیده شده و اطلاعاتی اولیه درباره کسی و چیزی که این عمل را انجام داده است).

در مقابل، یک فایروال Threat-Focused NGFW سیسکو به گونه ای دیگر به اطراف می نگرد، اساس آن، مجموعه ای از ابزارهای شناسایی است که هم تکنولوژی های signature-based 1

اگر برای داده ای وضعیت پاک (بی خطر)” صادر شده باشد، یک NGFW معمولی برای بررسی یا تعقیب آن داده، تلاش بیشتری نمی کند زیرا پیش از این وضعیت پاک” صادر شده است و از آنجایی که تداوم در تحت نظر داشتن همه چیز، توان زیادی مصرف می کند، اکثرفروشندگان NGFW تمایلی به تخصیص کارایی بهتر Packet-in/Packett-out ندارند. به یاد دارید، همان طور که پیشتر گفتیم NGFW ها برای فروختن به مدیران شبکه ساخته شده اند؟ ما انتظار داریم که روترها بسته ها را با حداکثر سرعت ممکن انتقال دهند، همین است که NGFW استاندارد تمرکز معمول در ارزیابی را بر سرعت، سادگی و هزینه می گذارد.

برای اینکه بتوانید از شبکه خود در برابر تهدیدهای جدید دفاع و محافظت کنید، سرعت فدای این امر خواهد شد.

من نمی خواهم بگویم که شما کارایی خوبی نمی توانید داشته باشید تنها مسئله این است که سرعت packet-in/packet-out برابر نیست به خصوص بیشتر حملات پیشرفته ای که ما امروزه می بینیم سریعا به عنوان بدافزار شناخته نمی شوند و در بیشتر مواقع این بدافزارها برای اولین بار استفاده شده اند. امنیت به معنای شناسایی، درک و توقف تهدیدهاست. شما با استفاده از برقراریِ visibility (قابلیت رویت) می توانید محتوا را درک کنید و برای تشخیص یک تهدید، هوشمندی گردآوری شده ای را اعمال کنید. حرکت کردن در پس event horizon از مفهوم شناخته شده ای به نام تحلیل مستمر” استفاده می کند تا نظارت بر فعالیت فایل هایی که از ارزیابی اولیه گذشته اند و به آنها یک وضعیت ناشناخته یا پاک نسبت داده شده است، ادامه یابد. یک سیستم متمرکز بر تهدید (Threat-focused) به هنگام رویارویی با بدافزارهای جدید به خصوص zero-day (بدافزاری یک بار مصرف که تغییرات کارکردی ناشناخته ای دارد)، با نگاهی به گذشته می تواند عملکردهایی مثل lateral movement ، تکنیک های sleep، پلی مورفیسم (چند شکلی)، رمزگذاری یا حتی پروتکل های ناشناخته را ارزیابی و شناسایی کند. به وسیله این تشخیص جدید، حکمی بر مخرب جدید می تواند صادر شود و با نگاه به گذشته اقدامات بیشتری به طور اتوماتیک می توانند اتفاق بیافتند.

اگر تهدیدی با گذشته نگری یا بی درنگ شناخته شود، اجرایی خودکار و با اطمینانی بسیار بالا یا امنیت تطبیق پذیر” برای توقف تهدید استفاده شده است. به منظور رسیدن به این هدف، سیستم باید بتواند هر آنچه که دیده می شود را ثبت کند تا قابلیت مستمری را برای شناسایی تهدیدها در ساعت ها، روزها یا حتی هفته های آتی داشته باشد. visibility، زمینه و ویژگی حامیان تهدید، تهدید و هدف از تهدید باید بخشی از فرآیندی واحد بر روی سیستم ها باشند تا موثر واقع شود ، نه به صورت مجزا. این چیزی است که فایروال های تهدید محور (firepower Threat-centric) برای اجرایش ساخته شده اند.

در ادامه نگاهی می اندازیم به نمونه ای از آنچه که در روند یک جریان تحلیل مستمر درون مرکز مدیریت firepower (

فایروال های firepower را مدیریت می کند) رخ می دهد. فایلی که توسط یک کاربر از طریق مرورگرش دانلود شده بود و در آغاز وضعیت ناشناخته” در point-in-time به آن داده می شود و تشخیص نمی دهد که این فایل شامل یک تهدید day-zero (که پیش از این هیچ گاه دیده نشده است) است. به یاد داشته باشید که اینها در محیطی انجام شده که هیچ نرم افزار client agent اضافی نصب نشده است تا جزییاتی را برای سیستم فراهم کند. در آینده شما ارزش افزودن یک AMP host agent اختیاری در فرآیند را خواهید دید.

از آنجایی که اطلاعات همواره ردیابی می شود، وجود این قابلیت رویت مستمر (continuous visibility) محدوده و میدان تهدید، تحلیل اثر و پاسخگویی رویداد بعلاوه ی همه روابط سلسه مراتبی برای patient-zero و … را به طور خودکار فراهم می کند (همه فعالیت ها و اطلاعاتی که برای شاغلان مفید است). با توجه به زمینه و قابلیت رویت این عملکردها، یک سیستم اتوماسیون امنیتی با قابلیت اطمینان بالا برای فرآیندها در دسترس است (با قابلیت خودتنظیمی ت ها و عملیات ها- فراهم کردن کنترل های outbreak، تخصیص ها، و روابط والد-فرزندی به طور خودکار). در حالی که همه NGFW های معمولی کاملا در برابر آنچه اتفاق می افتد، ناآگاه هستند و قادر نیستند که چنین عملیاتی را انجام دهند.

خرید فایروال سیسکو کلید کنید.

در ابتدا با برخی مفاهیم در غالب یک داستان شروع می کنیم.

من در قسمت بدی از شهر زندگی می کنم و همیشه نگران هستم که ماشینم یده شود یا اینکه آسیب ببیند. بنابراین بیش از هزار دلار برای سیستم امنیتی (گیر) ماشین سرمایه گذاری کردم. یکی از آن سیستم های فوق پیشرفته که به اپلیکیشنی بر روی گوشی هوشمند متصل است، شامل کلید اطفای حریق، ردیاب ماشین، دوربین ها و تشخیص حرکت می شود به اضافه ی همه ویژگی های متداولی که شما انتظار دارید. اگر کسی بدون کلید من وارد ماشین شود به تلفن من زنگ خواهد زد و حتی تصاویری از درون ماشین می گیرد. در نتیجه هنگامی که ماشینم را در خیابان پارک می کردم، احساس خیلی بهتری داشتم. شرکتی که به من آن سیستم را فروخته بود موجب شد من احساس کنم که ماشینم غیرقابل سرقت است و حتی اگر یده شود، من تصاویری را از ماشین دارم و او را به راحتی می توانم بیایم، این عالی است. احساس می کنم که از من محافظت شده است و اکنون شب را به راحتی می توانم سپری کنم.

یک روز صبح، بیرون رفتم و با منظره شگفت آوری روبرو شدم، ماشین نبود… سنسور ضربه و سیم هایش بریده شده و بر روی زمین، جایی که پیش از این ماشین قرار داشت افتاده بود. یادم می آید پیش از اینکه به انجام کاری فکر کنم، یک دقیقه کامل با دهانی باز آنجا ایستادم. گوشی خود را بررسی کردم هیچ تماسی نبود. به app نگاهی انداختم اما هیچ خبری از تصاویر یا تشخیص حرکت داخلی نبود. همه چیز نرمال به نظر می رسید. لعنت!! چطور این اتفاق افتاد؟ شرکت فروشنده ی زنگ خطر، به من تضمین داده بود که چنین چیزی غیرممکن است. آنها معروف ترین سیستم در بازار هستند – اقبال همه به این محصولات زیاد است. آن محصولات همه ویژگی های نوآورانه و بهترین را دارا هستند و هیچ کسی ساده تر از آنها امنیت خودرو را تامین نکرده است. و من برترین مدل، تنها سیستم ورود بیومتریک موجود، با انواع آلارم ها و زنگ ها را خریده بودم. شگفت آور بود!! چطور این اتفاق افتاد؟

من برای گزارش واقعه با پلیس تماس گرفتم تا در صورت امکان با استفاده از ردیاب ماشین گمشده ام را پیدا کنم اما فهمیدیم که ردیاب به اتصالی نیاز دارد که موجود نیست. App بی استفاده بود مگر اینکه چیزی آن را فعال می کرد و شرکت فروشنده کمک بیشتری نکرد. آنها گفتند: به نظر می رسد که کسی واقعا ماشین شما را می خواست”. این داستان طولانی را کوتاه می کنم، ماشین 26 روز بعد سوخته و بی دیواره در مکزیک پیدا شد.

نتیجه این داستان دو چیز است. یک اینکه چنین چیزی با عنوان امنیت ساده در هر قیمتی وجود ندارد. به محض اینکه شما فکر می کنید که امنیتی به دست آورده اید، به طور غیرقابل باوری اتفاقی رخ می دهد. دوم اینکه هیچ حجمی از پیشگیری یا تشخیص نمی تواند بر انگیزه ها و نبوغ انسان غلبه کند. می دانیم که حمله کنندگان امروزی نوآوری های تکنولوژی کل صنعت را در دستان خود دارند (نبوغ نامحدود است). حمله کنندگان هر سال بیلیون ها دلار با سرقت اطلاعات ما به دست می آورند. چه انگیزه ای بهتر از پول است.

اما چرا این زمان را برای داستانی درمورد ماشین یده شده ی من گذاشتیم؟ ساده است؛ این داستان نکته بسیار مهمی را نشان می دهد. آن سیستم امنیت خودرو uber-cool همانند بسیاری از محصولات امروزی NGFW، کار بزرگی را برای ایجاد احساس امنیتی محلی انجام می دهد. اگر فکر می کنید که تا به حال نفوذ به اطلاعات شما رخ نداده است، حقیقت این است که شما تاکنون آن را نیافته اید. مطمئن هستم هنگامی که بسته های جدید و پر زرق و برق فایروال را نصب می کنید و همه ی آن وعده ها را در اختیار دارید که کار با آنها به سادگی از طریق checkbox قابل انجام است، احساس بسیار خوبی دارید.

اگر فکر می کنید که یک

فایروال NGFW با برخی ویژگی های پیشرفته از جمله شناسایی اپلیکیشن ها و کاربرها، دسته بندی URL ها و انجام برخی موارد پیشگیری از نفوذ، حمله کنندگان را از سرقت اطلاعات شما یا وضعیتی بدتر از آن باز می دارد، در نتیجه این محصولات کاملا برای شما ساخته شده اند. خیلی از مواقع NGFW های معمولی حتی به شما نخواهند گفت که چه چیزی رخ داده است چون برای این که از همه چیز آگاه باشد ساخته نشده است.

بی خبری سعادت است ؟

نه.

سعادت حافظت واقعی است. فروشندگان NGFW حیاتشان را بر روی ترس شما بنا می کنند و در همان لحظه به شما می گویند: کسب امنیت آسان است”، ما از شما در برابر ناشناخته ها محافظت می کنیم و همه کاری که باید انجام دهید، نصب این باکس است، این لایسنس ها را بخرید و بر روی checkbox کلیک کنید. کسب محافظت واقعی آسان نیست. این محافظت هرگز انجام نشده است و نخواهد شد. اگر چنین بود، ما جنگ را در برابر حامیان تهدید برده بودیم، اما چنین نیست.

شما چه مسئول حفاظت از مدارک پزشکی، داده های مالی، اطلاعات طبقه بندی شده یا غیر از اینها باشید، حفاظت مسئولیت نهایی شماست. داده های شخصی من (و شما) بر روی شبکه شما هم هست و همراه با نفوذ در داده های شما یده خواهد شد. گزارشی از اخبار جدید نشان می دهد که مشخصات شخصی من کمتر از 1 دلار آمریکا می ارزد و بیشتر داده های فروخته شده روی dark web دارای تضمین برگشت پول هستند.

چگونه به راهکارهای خود اعتماد دارید؟ چه مکانیزم هایی برای پیشگیری و قابلیت رویت در محل وجود دارد؟ آیا طرحی برای پاسخگویی به رویداد دارید؟ زمانی که نفوذ رخ می دهد، چه مدتی طول می کشد تا سازمان شما فعالیت پاسخگویی به رویداد را آماده و اجرا کند؟ آمارهای امروزه در صنعت کاملا شما را شگفت زده خواهند کرد. به طور عجیبی مضمون بی خبری سعادت است” فراگیر شده است. شرکت ها شانس خود را بر روی ذخیره سازی و محاسبات می گذارند و تا حد امکان هزینه کمی برای امنیت داده صرف می شود. حمله کنندگان بر روی این عوامل حساب می کنند. در حقیقت چنین چیزی به عنوان امنیت ارزان” وجود ندارد.

زمانی که چیزی اتفاق می افتد، سعادت واقعی توانایی درک کامل این است که چگونه، چرا، به وسیله چه کسی و دقیقا چه چیزی اتفاق افتاده است. مواردی نظیر شناسایی گستره نفوذ، میدان عمل و توانایی تضمین پیشگیری سریع، حیاتی هستند. اینها کمک می کنند که شب را به راحتی سپری کنید.

آماری وجود دارد که مدعی است بیشتر تهدیدها پیش از اینکه تشخیص داده شوند به طور میانگین 229 روز بر روی شبکه موجود بودند. چه مقداری از اکتشاف، توسعه و فشرده سازی وجود دارد که به چنین زمان زیادی برای تشخیص تهدید بر روی منابع ارزشمند شما نیاز است؟

در اینجا ما به مسئله اصلی رسیدیم. به وضوح اکثر مردم آماده نیستند، برخی حتی انکار می کنند. داشتن NGFW در لایه edge، برخی ابزارهای خوب برای واقعه نگاری و جرم شناسی، شاید SIEM و یک محصول endpoint که حداقل حفاظت AV را دارد، چیزهای هستند که خیال اکثر مردم را آسوده می کند زیرا کاری که می توانستند را انجام داده اند. بیایید فرض کنیم که این معیاری است و از آن جهت اثر می کند.

چشم انداز مرزها، در جایی که فایروال ها پیش از این در آن برجسته بودند، در طول سال ها به طور چشم گیری تغییر کرده است. خود مرز به علت تغییر مفهوم کار از لحاظ مکانی و موضوعی ناپدید شده است (شما ممکن است در هرمکانی باشید). هر مکانی که در آن و هر وسیله ای که با آن میتوانیم کار کنیم باید به عنوان مسیرهایی برای حمله در نظر گرفته شود. 1 2

بنابراین چرا فایروال threat-focused NGFW با ارزش به نظر می رسد؟ در مقایسه با threat-focused ، NGFW در حقیقت تنها درصد کمی از چیزی است که واقعا برای محافظت از شما انجام می شود. صنعت NGFW را به عنوان بسته ای واحد تعریف می کند که ساختارهای تی پیشرفته ای را مبتنی بر فایروال های از نوع stateful، قابلیت رویت و کنترل اپلیکیشن، کنترل های مبتنی بر کاربر، امنیت محتوای وب یا برخی از URL ها و سیستم پیشگیری از نفوذ، فراهم می کند.

این برای دستگاه کنترل دسترسی مبتنی بر ت بسیار ساده به نظر می رسد. NGFW یا UTM به واسطه اعطای مجوز/ممنوعیت مبتنی بر هر ترکیبی از عناصر گفته شده در بالا، عمقی را برای ت گذاری فراهم می کند. مهم نیست که شما چگونه به آن می نگرید، مجوز/ممنوعیت، بدون توجه به عمق ت گذاری و هوشمندی، هنوز هم یک تصمیم گیری دوگانه است. تصویب کنید که چه چیزی باید مجاز شمرده شود و چه چیزی باید ممنوع شود؛ قطعا علم در اینجا به سرعت اوج نمی گیرد (نیاز به درگیری شما در آن وجود دارد). اکثر فروشندگان بازرسی ها و تصمیمات ت گذاری حاصله خود را به محصولات دیگری همچون sandboxing

از دیدگاه شاغلان امنیت، ت ها قطعا بخشی از راهکار امنیتی است، اما این نقطه تقریبا جایی است که شاغلان کارشان را از سر می گیرند و آغاز می کنند. دستیابی به درک عمیقی از شاخص های عملکردی درون جریان ها و داده ها (حتی در ارتباطات ترکیبی)، فعالیت های ناهنجار endpoint، ناهنجاری های نوسانی پیش از اعلان به عنوان تهدید، کنترل های رویداد، مدیریت آسیب پذیری ها، کنترل های شیوع یا نفوذ و ترمیم، تنها چند چیزی هستند که برای شاغلان به عنوان داشته های ضروری” در نظر گرفته شده اند. اجازه دهید که واقعه نگاری، گزارش گیری، جرم شناسی و ابزار correlation را فراموش نکنیم که به کارشناس امکان مدیریت همه ی این چیزها را می دهد. اینها به همان اندازه ی سیستم های فراهم کننده داده حیاتی هستند.

از آنجایی که بسیاری از سازمان ها رویکرد بهترین نوع” را پیاده سازی می کنند، شاغلان به سرعت به کسی می توانند تبدیل شوند که از لحاظ ابزاری قوی اما از لحاظ اطلاعاتی ضعیف هستند و قطعا به تشخیص سریع و نابودی انواع تهدیدهای دیده شده ی امروزی توجه نمی کنند. این دلیلی بالقوه بر وجود میانگین 229 روز زمان تشخیص است. در این هنگام است که threat-focused NGFW واقعا می تواند کمک کند.

فاکتور دیگریِ که به نظر می رسد مکررا توسط NGFW نادیده گرفته می شود این است که واقعا تا چه حدی مقصد حمله شناخته می شود. چگونه کسی بداند که چه چیزی در خطر است مگر اینکه شما مجموعه ای از agent ها را روی هر کلاینت (window، Mac، Linux، iOS، Android و …) اجرا کنید؟ برای مثال، آیا من یک کلاینت AV، یک Anti-Malware agent، یک ردیاب فرآیند و … را روی هر کلاینتی اجرا می کنم؟ در حالی که ممکن است این از دیدگاه visibility مطلوب باشد، فرسودگی agent از جمله نتایج حاصله از آن است و هر OS نمی تواند در سطحی یکسان پوشش داده شود، هر فروشنده محدودیت های خودش را برای پشتیبانی از کلاینت دارد. صرف نظر از پیشینه، واقعیت این است که دستیابی به فهم عمیق از مقصد تنها راهی است که داده تولید شده می تواند از همه ابزارها با سطح بالایی از قابلیت اطمینان استفاده کند. این مسئله به کارکنان اجازه می دهد که بر روی رویدادهایی تمرکز کنند که صحتشان تایید شده است و به آنها توانایی اولویت دهی به تلاش ها و فعالیت هایشان را بر طبق بزرگترین خطرات می دهد. Noise، دشمن آن حفاظتی است که قابلیتی برای تشخیص هوشمندانه خطر و تاثیرش ندارد. Noise رویدادی طبیعی بود و منجربه ابهام می شد که چه رویدادهایی از هزاران رویداد نیاز به بررسی دارند یا مورد سوظن اصلی هستند. بنابراین وجود سیستمی که می تواند به طور صحیحی خطرات را ارزیابی کند،بازدارنگی پویا داشته باشد و مبتنی بر آنچه که در حال وقوع است در ت گذاری اصلاحاتی را ایجاد کند، سعادتی کامل است.

در قسمت دوم، تعریفی از treat-focused NGFW، یک NGFW یکپارچه شده با دفاع در برابر تهدیدها ارائه خواهد شد.

نویسنده: مایک استورم

فایروال ها دیواره هایی هستند که برای ایمن نگاه داشتن شبکه در برابر هکرها، بدافزارها و دیگر مهاجمان استفاده می شوند. فایروال ها هم به فرم سخت افزار و هم نرم افزار وجود دارند و همه آنها امنیت را بین شبکه و تهدیدهای بیرونی برقرار می سازند. مدیران شبکه، به گونه ای فایروال ها را برای نیازمندی های سیستم مورد نظر خود تنظیم می کنند که عدم وجود داده های آسیب پذیر را تضمین کند. شرکت های کوچک و کامپیوترهای شخصی به ندرت به فایروال های سخت افزاری نیاز خواهند داشت اما شرکت ها و واحدهای تجاری بزرگ از فایروال های سخت افزاری درون سیستم های خود استفاده می کنند تا دسترسی های بیرون از شرکت و مابین دپارتمان ها را محدود کنند. مشتری ها با توجه به نیازمندی های شبکه خود و ویژگی های ارائه شده در فایروال ها، آنها را از میان شرکت های سازنده مختلفی می توانند برگزینند. یکی از برجسته ترین سازندگان

فایروال های NGFW کمپانی سیسکو است که در جدول زیر به مقایسه فایروال های NGFW خود با فایروال های NGFW از شرکت های Palo alto، Fortinet و Check Point می پردازد.

برای دیدن جداول مربوط و ادامه مقاله به سایت زیر مراجعه کنید.

Faradsys.com

معرفی پردازنده های EPYC که بر روی سرور های HPE DL385 G10 استفاده می شود.

این پردازنده ها نسبت به پردازنده های قدیمی تر 122 برابر پهنای باند بیشتری را برای Memory پوشش می دهند و 60 برابر I/O بیشتری را Support می کنند و تا 45 برابر هسته های بیشتری نسبت به محصولات مشابه رقبای خود دارند. این پردازنده های طراحی شده و بهینه شده برای مجازی سازی

این پردازنده های دارای مدل های زیر می باشند:

7601

7551

7501

7451

7401

7351

7301

7281

7251

که پایین ترین مدل آن یعنی 7251 دارای 8 هسته می باشد و مدل 7601 دارای 32 هسته می باشد .تمامی این پردازنده ها 2 ترابایت Memory را پوشش می دهند و توان مصرفی آنها نیز بسته به مدل بین 120 تا 180 وات می باشد. همچنین Cache آنها نیز بین 32 تا 64 مگا بایت می باشد. از مهمترین مزیت های این پردازنده این این است که فاقد Chipset هستند و در واقع تمامی موارد درون Chipset بصورت یکپارچه درآمده است که همان معنی SOC را می دهد. روی سرور DL385 G10 می توان 2 پردازنده قرار داد. این پردازنده ها همانطور که در بالا ذکر شد بسیار مناسب برای

مجازی سازی سرور می باشد و باعث می شود50 درصد کاهش هزینه به ازای هر ماشین مجازی داشته باشیم.

تعریف Hyper-Converged: مجازی سازی مجازی سازی سرور مجازی سازی دسکتاپ مجازی سازی شبکه

با توجه به افزایش سرعت IT امروزه بسیاری از سازمان ها نیاز به راه اندازی

مزایای فایروال NGFW سیسکو

در بخش نخست، به بررسی این موضوع پرداختیم که چگونه فایروال باید با استفاده از یک threat intelligence درجه یک، تهای امنیتی و ویژگیهایی همچون IPS را فراخواند تا به صورت پیشگیرانه، تهدیدها را متوقف نماید، پیش از آنکه بتوانند خودشان را در شبکه شما پنهان سازند. این تدابیر امنیتیِ پیشگیرانه اغلب 99 درصد از تهدیدهای موجود را متوقف میسازند.

اما تنها یک حمله موفق می تواند برای شما دردسرهایی ایجاد کند. چه اتفاقی رخ خواهد داد اگر یک مهاجم یا بدافزاری بسیار پیچیده که رویت نشده است به شبکه شما نفوذ کند؟

بزرگترین نفوذهای قابل توجه در مواقعی پیش میآیند که مهاجمان در بخشی از یک شبکه نفوذ میکنند و سپس سالها بدون اینکه شناسایی شوند آزادانه به فعالیت میپردازند. سازمانهای متاثر، هیچ تصوری از این ندارند که آنها در کجای شبکه پنهان شدهاند. به این خاطر است که بسیاری از تیمهای شبکه و امنیت برای دستیابی به قابلیت مشاهده پذیریِ کافی در رابطه با فعالیت تهدیدها در کشمشاند. آنها از این مطمئن نیستند که ابزارهای امنیتیشان تصویر کاملی از شبکه را در اختیارشان میگذارد یا خیر. بدون وجود قابلیت مشاهده پذیری فراگیر، آنها نمیتوانند تهدیدهای فعال را پیش از آنکه آسیبی وارد نمایند، با سرعتی کافی شناسایی و حذف کنند.

تا به حال از خودتان پرسیدهاید که فایروال شما چگونه میتواند در این مورد موثر باشد؟

در بخش دوم این نوشته، به این خواهیم پرداخت که چگونه یک فایروال NGFW سیسکو

مشاهده پذیری سودمند با برخورداری از قدرت دیدِ بیشتری آغاز میشود که امکانِ زیر نظر داشتنِ مکانهای بیشتری را در سراسر شبکه به دست میدهد. به چه علت؟ به این خاطر که تهدیدها می توانند به شما از طریق چندین محور حمله”، یعنی شبکه، endpoint، وب، ایمیل و …، هجوم آورند. هرچه بتوانید نواحی بیشتری را مشاهده نمایید، احتمال اینکه بتوانید یک حمله را به سرعت خنثی نمایید، بیشتر خواهد بود.

به این خاطر است که فایروال NGFW سیسکو ، مشاهده پذیری بیشتری را برای فعالیت فایلهای به طور بالقوه مخرب در میان کاربرها، هاستها، شبکهها و زیرساخت در اختیار شما میگذارد. فایروال NGFW سیسکو به ویژه با بهرهمندی از مزایای منابع گستردهای از محصولات امنیتی سیسکو، کاربران، پروتکلهای اپلیکیشن، انتقال فایلها، اپلیکیشنهای وب، تهدیدهای فعال، سیستمعاملها، روتر سوییچ سرورهای شبکه

فایروال NGFW سیسکو از طریق indications of compromise” (شکل 1)، شواهد رفتاریای را شناسایی میکند که ممکن است بر هاستهای معینی تاثیر گذاشته باشند. این شواهد را اولویتبندی میکند و آنها را به مدیر شبکه ارائه میکند. این بخش مهمی برای تیم امنیت شبکه

همانطور که در بخش Network Information و Operating Systems از شکل 1 مشاهده میشود، فایروال سیسکو

شکل 1- Indications of Compromise and Network Information

منوی application protocol (در شکل 2) اپلیکیشنهای در حال اجرا بر روی شبکه را نشان میدهد، این بخش به شما امکان اعمال کنترلهایی را میدهد که میخواهید بر روی اپلیکیشنها قرار دهید. فایروال NGFW سیسکو میتواند بر اساس میزان ریسکِ هر اپلیکیشن و اهمیتشان برای کسب و کار، آنها را رتبهبندی نماید تا فرآیند کاهش ریسکِ اپلیکیشنها به سرعت و سهولت انجام شود. اگر یک اپلیکیشن ریسک بالایی داشته باشد و از لحاظ کسب و کار کم اهمیت باشد، کاندیدای مناسبی برای مسدود شدن خواهد بود. با دوبار کلیک کردن بر روی هر اپلیکیشن در نمودار دایرهای، این امکان را خواهید داشت که جزییات بیشتری از هر کدام را مشاهده نمایید.

شکل 2- Application Protocol Information

فایروال NGFW سیسکو یک تکنولوژی sandboxing را در خود یکپارچه نموده است که توسط

Threat Grid(در شکل 3) پشتیبانی میشود. این تکنولوژی، فایلها و رفتارهای مشکوک در سراسر محیط شما را در مقایسه با میلیونها نمونه و میلیاردها بدافزار دستساخته آنالیز میکند. از طریق توضیحاتی درباره نوع بدافزار، آنچه که انجام میدهد و میزان تهدیدی که برای سازمان شما ایجاد میکند، از تیم امنیت شبکه شما حمایت میشود. حتی تیم امنیت شبکه با اطمینان میتواند با نمونههای بدافزار در تعامل باشد تا مستقیما رفتار آنها را بررسی کند.

شکل 3- تحلیل پویای بدافزار

قابلیت مشاهده پذیری نمیتواند تنها snapshot هایی از فعالیت فایل در یک لحظه از زمان باشد. مشاهده پذیری باید پیوسته و جاری باشد با نظارتی همیشگی بر شبکه و فعالیت فایل تا به سرعت حملات مخفی را افشا نماید و زمینه را برای تشخیص یک حمله برای شما فراهم کند. از طریق یکپارچهسازیِ

تکنولوژی Cisco AMP، فایروال NGFW سیسکو نه تنها فایلها و ترافیک شبکه را در لحظه ورود بازرسی میکند، همچنین به طور پیوسته رفتار فایل را در سراسر طول عمر آن آنالیز میکند. این امر مشاهده پذیری کاملی را در اختیار شما میگذارد، در رابطه با اینکه فایلها چه انجام میدهند و چگونه رفتار میکنند. تصویر کاملی از طول عمر یک تهدید از لایه Edge تا endpoint را به شما نشان میدهد. شما میتوانید دریابید که تهدید در کجا ایجاد شده است، کجا بوده است و چه کاری انجام میدهد و به طور خودکار آن را متوقف نمایید.

حتی اگر یک فایل پس از بازرسی اولیه در وضعیت good یا unknown فرض شود، تکنولوژی AMP صرف نظر از وضعیت فایل با چشمی تیزبین مراقب رفتار فایل است. این تکنولوژی میتواند به طور خودکار یک تهدید بالقوه را مهار کند و اگر در آینده قصد یا رفتاری مخرب را شناسایی کرد، به شما هشدار دهد. این گذشتهاندیشیِ خودکار (شکل 4) به فایروال NGFW سیسکو امکان میدهد تا اساسا ذهنیت خود را نسبت به تحلیل اولیهاش تغییر دهد، درصورتی که فایل دنبالهای از رفتارها را نمایش دهد که دلالتی بر نیات مخرب دارد یا اگر Talos intelligence بتواند اطلاعات جدیدی را در رابطه با یک فایل بهدستآورد. این هوشمندی میتواند مستقیما از تحقیقات Talos نشات گیرد یا از طریق کاربری دیگر، کسی که عضوی از جامعه Cisco AMP است و فایلی مشابه را بر روی سیستم خود به عنوان فایل مخرب قلمداد میکند.

شکل 4- تحلیل مستمر و با نگاهی به گذشته

ثابت شده است که این رویکرد مستمر به طور قابل ملاحظهای زمانِ شناسایی تهدیدهای پیشرفته را کاهش میدهد. سیسکو زمان شناسایی 1

ممکن است شما به این فکر کنید که ” مشاهده پذیری بیشتر به من امکان شناسایی، افشاسازی و متوقف نمودن سریعتر تهدیدها را میدهد. اما این حجم از مشاهده پذیری خیلی زیاد است”. به همین خاطر است که فایروال NGFW سیسکو اطلاعات نمایش داده به شما را اولویت بندی می کند و ساده و موثر میسازد. در واقع اطلاعات مناسبی را در زمان مناسب برای مخاطب مناسب فراهم میکند. بنابراین مدیریت و بازرسی آسانتر، کاراتر و موثرتر خواهد شد که در نتیجهی آن، تیم شما هوشیار نگاه داشته میشود و قادر خواهید بود نتیجهگیریها و واکنشهایی سریعتر را در رابطه با حملات داشته باشید.

تهدیدها از طریق یک سیستم سادهی امتیازدهی به تهدید، اولویتبندی میشوند. این سیستم پیش از همه، به شما اطمینانی را نسبت به رفع اضطراریترین مسائل خواهد داد. دیگر مدیران در رابطه با هشدارهای عمومی نسبت به تهدیدها که همبستگیای با یکدیگر ندارند و بستری برایشان مشخص نیست، دلواپس نخواهند بود. به جای آن، تهدیدها درون indication of compromise مرتب میشوند که تهدیدهای مجزا در یک مکان را به بدافزارهای مرتبط یا تکراری در هر جایی از سیستم شما پیوند میدهد. چند بخش از یک بدافزار میتواند به عنوان بخشی از یک حمله شناسایی شود به طوری که وقتی فایروال NGFW سیسکو یک تهدید را در یک مکان مشاهده میکند، میتواند به طور خودکار تمامیِ بدافزارهای مرتبط که از یک حمله مشترک سرچشمه میگیرند را متوقف، محدود و اصلاح سازد. در واقع یک بار آن تهدید را مشاهده میکند و در همه جا آن را متوقف مینماید.

همچنین برای کاهش سربار تحلیل و زمان به هدر رفته، امکان سفارشیسازیِ کنسول مدیریت موجود است. به عنوان نمونه به شکل 5 بنگرید. بر طبق اینکه چه اپلیکیشنها و دستگاههایی از بیشترین اهمیت برای کسب و کار شما برخوردارند، می توانید انتخاب کنید که چه tabها و اطلاعاتی برای نمایش بر روی داشبورد شما قرار گیرند. با توجه به شکل 5، در اینجا مدیر شبکه تصمیم گرفته است که از طریق سه tab اولیه در بالا، بیشترین هوشیاری را نسبت به فعالیت شبکه، تهدیدها و رویدادهای نفوذ داشته باشد. در tab مربوط به ترافیک شبکه، ادمین ترافیک را از طریق رابطهی میانِ میزان اهمیت اپلیکیشن از لحاظ کسب و کار و میزان ریسک آن اولویتبندی کرده است (top web/server/client apps/operating system). با یکبار تنظیم داشبورد، میتوانند بر آن اساس روزانه، هفتگی یا ماهانه گزارش تهیه نمایند.

شکل 5- سفارشیسازی کنسول مدیریت

تیمهای شبکه و امنیت در برابر افراد بسیاری قرار دارند. تجسس در پی تهدیدهای سایبری دشوار است. مدیریت و اجرای تها در میان چندین دستگاه زمانگیر و مستعد خطاست. بیشتر تیمها با انبوهی از تشخیص های کاذب و صدها هشدار در روز دست و پنجه نرم میکنند و این کار را از طریق چندین ابزار امنیت از سازندههای گوناگون انجام میدهند. با این وجود اکثر تیمها از منابع، کارکنان و بودجههای محدودی برخوردارند. آنها مستاصل شدهاند.

در آخرین بخش از این نوشته، میخواهیم نگاهی بیاندازیم به اینکه چگونه یک فایروال NGFW سیسکو

در رویارویی با منابع، کارکنان و بودجههای محدود، شما به ابزارهای امنیت شبکه

فایروال NGFW سیسکو در سایزها و اشکال گوناگونی برای رفع نیازهای مختلف عرضه شده است. طیف وسیعی از گزینههای عملیاتی برای محیطهای کاری کوچک تا متوسط، enterprise، دفاترکاریِ شعبات، محیطهای internet edge، service provider و مراکز داده موجود است. همچنین فایروال NGFW سیسکو میتواند به صورت نرمافزاری در همان محل بدون نیاز به remote، یا به صورت cloud به کار برده شود.

همچنین گزینههای مدیریتی گوناگونی در این فایروال موجود است. شاید شما یک شرکت enterprise باشید که به وجود یک ضابط اصلی که نگاهی کامل به فعالیت تهدیدها داشته باشد، اهمیت میدهید، در این صورت

(Firepower Management Center (FMC را امتحان کنید. ممکن است یک شرکت در مقیاس کوچک تا متوسط باشید که به جستجوی یک کنسول مدیریتی web-based برای عملیاتهای شبکه هستید، شاید

(Firepower Device Manager (FDM انتخاب خوبی برای شما باشد. اگر به دنبال یک سیستم مدیریت cloud-based برای مدیریت تهای منسجم در سراسر یک محیط enterprise غیرمتمرکز میگردید، باید

(Cisco Defense Orchestrator (CDO را ارزیابی کنید. از کنسول مدیریتی استفاده کنید که با اهداف شبکه و امنیت شما بهترین تطبیق را دارد.

با وجود وظایف ضروری بسیار، اجرا و مدیریت تها ممکن است مستعد خطا، خستهکننده و زمانگیر باشند به ویژه برای محیطهای enterprise غیرمتمرکز که به مدیریت هزاران قاعده در میان چندین فایروال و شعبات مختلف نیاز است. یک تیم می تواند تمامی روز خود را به انتقال ت از یک فایروال به فایروالی دیگر یا تقلیل مجموعه قواعد IPS به منظور بهرهمندی مناسب از فایروال، بگذارند.

CDO می تواند به منظور مدیریت متمرکز تها بر روی کل محیط شبکه شما استفاده شود، حتی اگر شما دهها یا صدها هزار مکان مختلف داشته باشید. CDO تنها با یک کلیک چشماندازی یکپارچه را از تمامیِ تهای کنترل دسترسی در سراسر فایروالهای ASA در اختیار شما میگذارد. شما میتوانید یک ت خاص را انتخاب کنید، آن را تغییر دهید و سپس این ت را تنها با یک کلیک در تمامی فایروالهای خود منتشر کنید.

CDO همچنین به طور خودکار قواعد بیکاربرد و تهای پنهان را در معرض نمایش قرار میدهد و میتواند آنها را بدون مداخله دستی شما حذف کند. در طول زمان، فایروالها با قواعد اضافی پر میشوند. رسیدگی دستی به آنها یک کابوس است. اما CDO میتواند برای تمیز کردن آنها اقدام کند، در فضای استفاده شده بر روی فایروال شما صرفهجویی کند و پیچیدگی تنظیمات را کاهش دهد. این مسائل به طور مشابهی برای objectهای شبکه به کار بسته میشود. CDO می تواند objectهای بیکاربرد، تکراری یا ناسازگار را به شما نشان دهد و به طور خودکار آنها را پاک نماید.

ارتقای سیستم عامل نیز به سادگی انجام میپذیرد. برای ارتقای یک فایروال معمولی، شما باید یک سرور FTP یا TFTP را اجرا نمایید، قواعد فایروال را برای اعطای دسترسی تغییر دهید و برای برقراری HA تضمین کنید که به هنگام ارتقای فایروال اصلی شما، فایروال دوم در حال اجراست و بالعکسِ آن برای زمانی که میخواهید فایروال دوم را ارتقا دهید. این فرآیند حجم کارهای غیرخودکار بالایی را دربردارد. اما در فایروالهای NGFW با استفاده از CDO، فرآیند به صورت خودکار درخواهد آمد. CDO تمامیِ دستگاههای شما را بررسی میکند و آنها را از لحاظ مدل تفکیک میکند و سپس فرآیند ارتقا آغاز میشود. Imageها مستقیما از فضای cloud آورده میشوند. CDO به طور خودکار فایروال دوم را ارتقا میدهد تا در حین ارتقای فایروال اول، high availability حفظ شود. هم اکنون، یک فرآیند کاملا دستی با به کارگیریِ CDO به صورت خودکار درمیآید.

شرکت Gartner، Forrester و بسیاری از تحلیلگران دیگر در فضای امنیت و شبکه، متوجه یک گرایش شدهاند، اینکه سازمانها محصولات امنیتِ مستقرشدهی بسیاری دارند و به دنبال یکپارچهسازی آنها میروند. استقرار تعداد ابزارهای امنیت شبکه بیشتر منجر به افزایش فضای مدیریتی، افزایش سربار عملیاتی و پیچیدگی میشود. پیچیدگی میتواند زمان پاسخگویی را کندتر سازد و از امنیت شما بکاهد.

در این صورت اگر تمامی این ابزارها در هماهنگی با یکدیگر کار کنند، مدیریت آنها سادهتر خواهد بود و به کل محیط امنیت شما این امکان را خواهد داد که تهدیدها را سریعتر افشا و متوقف سازد. به این خاطر است که فایروال NGFW سیسکو برای کار با دیگر ابزارهای امنیت یکپارچهشده از سیسکو طراحی شده است، در نتیجه شما میتوانید قابلیت مشاهده بیشتری بر شبکه داشته باشید، تهدیدها را سریعتر شناسایی کنید و به صورت خودکار به آنها واکنش نشان دهید.

ابزارهای امنیتیِ سیسکو اطلاعات تهدیدها، اطلاعات تها و دادههای رویدادها را به عنوان بخشی از مجموعه یکپارچهشده امنیتیِ سیسکو به اشتراک میگذارند. برای نمونه، فایروال NGFW سیسکو اطلاعات تها را با ISE به اشتراک میگذارد به طوری که سیسکو ISE محصول Cisco AMP

به جای اینکه مجبور به یادگیری و سرگردان شدن میان تعداد کثیری از ابزارهای امنیت شبکه مختلف (از سازندگان مختلف) شوید، ابزارهای امنیتِ سیسکو همراه با یکدیگر فعالیت میکنند تا امکان به اشتراکگذاری و ایجاد پیوستگی در دادههای مرتبط با رویدادها، اطلاعات مبتنی بر شرایط، threat intelligence و اطلاعات تها را در اختیار داشته باشید.

I had a great time meeting with a variety of customers at Cisco Live in Orlando back in June. We covered a lot of different topics around data center security. One specific item that came up more than once was the use of Layer 2 versus Layer 3 firewalls in the data center. In fact, this topic comes up fairly often, so as a follow-up I thought it would be great to write a post that discussed this topic.

In my first post, I discussed the importance of establishing security as part of the data center fabric. Deploying firewalls and other security tools are vital to mitigating threats among server and application zones. However, not everyone outside of the security team is always gung-ho on deploying these services in internal data centers. They see the addition of these security devices as intrusive and limiting the flexibility and elasticity of the data center. These objections can be addresses with data center security designs that demonstrate added security while supporting business enablement.

Being able to deploy firewalls in the data center in a model that requires minimal changes or disruption to the existing infrastructure are security-added benefits. Deploying firewalls in Layer 2 transparent (bridge mode) is one way to accomplish this. Let me explain.

First, I do not believe there is only one model everyone should follow. There are dependencies on architecture, design, restrictions, and business objectives of the organization.

Flexibility of deployment allows one to pick and choose and sometimes used a mixed-mode” of Layer 2 and Layer 3 in their approach. Firewalls deployed in Layer 2 mode provide the most transparent method for integrating with existing routing and IP designs as well as existing services - load balancers, etc. In the case of Layer 2 firewalls, the preservation of existing server gateways, IP subnets, and addressing is preserved. This, of course, does not mean there are not use cases for Layer 3 firewalls – there are plenty: multi-tenant, Layer 3 to the access, private cloud. From an ease of deployment and integration perspective, Layer 2 has some advantages in the data center. Let’s go through some of these.

Figure 1. Logical view of Layer 2 and Layer 3 firewall modes

Lets take a look at the typical Layer 3 default gateway for a server. In the figure below the server has an IP address of 192.168.100.50 residing in VLAN 100. This could be a standalone physical server or in this case a virtual machine. The Layer 3 default gateway resides on the Aggregation switch with an IP address of 192.168.100.1. For Layer 3 high availability you can rely on technologies like HSRP, VRRP, GLBP, etc.

Figure 2. Layer 3 default gateway for server

If we insert a firewall between the server and the Layer 3 gateway on the aggregation switch we can deploy that firewall in either Layer 2 or Layer 3 mode. If the firewall is deployed in Layer 2 transparent mode we can reserve the current IP scheme and require no IP address changes on either the gateway or the server or application. This is shown in figure 3 below.

Figure 3. Inserting a Layer 2 firewall between the server and Layer 3 gateway

In this model the firewall is inserted between the server and aggregation switch. Because the firewall is simply acting as a Layer 2 bridge all that needs to be added is an inside VLAN. The firewall will then bridge the two VLANs which both reside in the same IP subnet space. In this case the server continues to use the same IP address and Layer 3 gateway it had before the firewall deployment.

On the ASA you also need a BVI address (Bridged Virtual Interface) for each Layer 2 context you create. This BVI is used for management access to the layer 2 transparent context and must be on the same subnet as the host.

Figure 4. Layer 2 BVI and VLAN information on ASA

There are almost always additional security and application services deployed in the data center. This transparent deployment also allows for an easy integration with these existing services. Most load balancers, for example, are also capable of operating in both Layer 2 and Layer 3 modes. By combining multiple Layer 2 services you are able to create a flow between services simply by bridging VLANs.

Figure 5. Multiple Layer 2 services

Of course you could accomplish this with firewall and other services all configured in Layer 3 mode. It just means you need to use more subnets and possibly re-IP addressing more servers and devices. In a multi-tenant or cloud environment where you have dedicated services per tenant it may make sense to run everything in Layer 3 routed modes.

This linkage of services in the data center and cloud has been advanced through a function known as service chaining. In service chaining virtualized services (firewalls, loadbalancers) are decoupled from the network topology allowing the data path to be programmed and each service to be inserted and removed dynamically. Cisco accomplishes service chaining through the use of vPath tied directly to the Hypervisor via the Nexus 1000v virtual switch.

Because service chaining decouples services from network topology where the services physically reside is less important. Services can be carved up and assigned per zone, tenant, or department. The services can be either Layer 2 adjacent or one or more Layer 3 hops away. This is extremely useful in virtualized and cloud environments because it provides even more flexibility in deployment.

Figure 6. Service Chaining for virtualized services

The relevance for service chaining can also be linked to Software Defined Networking (SDN) where virtualized services are abstracted and applied to network flows via decoupled control and data planes. Service chaining allows new services to be applied dynamically in a quicker manner to reflect immediate business needs via a much lower cost model.

I’ll be exploring more advanced concepts of data center security service chaining and security for software defined networking in future posts.

Until next time…

Facebook and

LinkedIn to comment on topics that are top of mind.

درباره این سایت